昨天介紹了四種工具,今天我們馬上繼續上一篇內容,繼續介紹另外三種免費程式給各位作為觀察程式行為的利器。

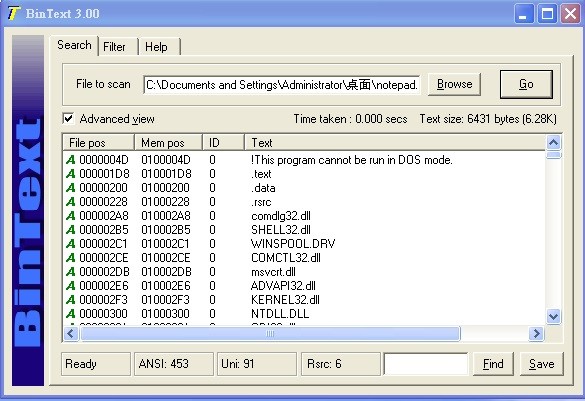

BinTextBinText 是一款把程式所有的字串都直接提取出來的工具軟體,而且也可以在內部直接不分 ANSI 或 unicode 直接對檔案進行搜尋,在找一些藏在程式裡的連結或關鍵字尤其方便,如下圖所示。在第一行會顯示所對應第三行字串在檔案中的實體位址(File position),第二行則是所對應字串在映射入記憶體的虛擬位址(Virtual address)。

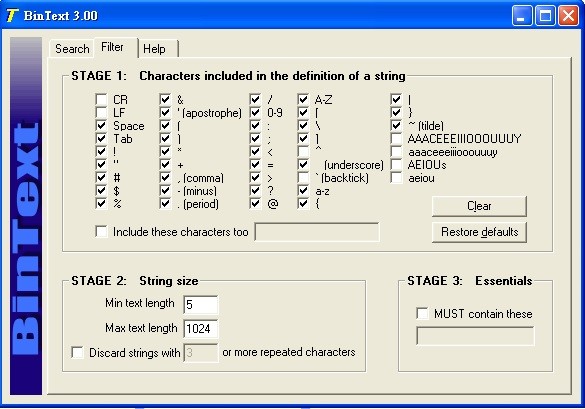

另外還有 filter 介面提供使用者對字串提取的條件進行更改。

載點

BinText http://bintext.soft32.com/

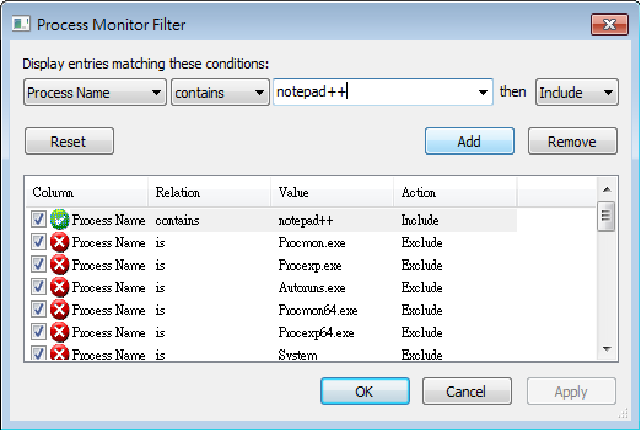

ProcessMonitorProcessMonitor 可以監看現在電腦的狀態,剛開始執行時左上方的放大鏡就是代表正在監測中,然後資料內容就會大量的出現,再按一下放大鏡就能暫停監控(放大鏡會打個 X ),因為資料量實在太多,所以有必要利用上方的按鈕和設定 filter 來削減多餘的資料。

在上面的地方設定新的 filter,比如想看某個檔案有沒有被啟動就輸入 path contain XXX 之類的條件後按下 add,這樣就會把下面無關該檔案的資料刪掉,藉由設置好過濾條件可以確定看到的資料的確是要觀察的目標,也可以避免多餘的資訊,以上為加入 Processname contain notepad++ 的條件的示範,不用的 filter 記得要刪掉或關掉(左邊的勾勾),以免影響觀察結果。

載點

ProcessMonitor https://technet.microsoft.com/zh-tw/sysinternals/processmonitor

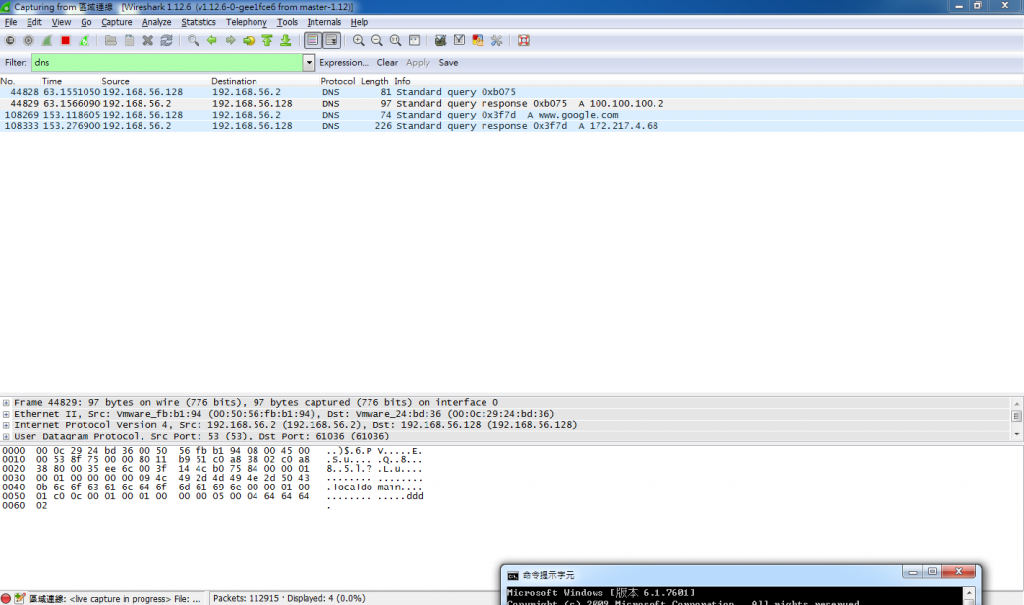

WireSharkWireShark 是一個比 Moo0 Connector 強大許多的封包分析軟體,只要安裝好以後點下 start 就可以開始擷取電腦接收或是送出的封包,只要事先啟動就可以觀察一個程式連去哪或是電腦正在被誰連線。

在上圖中,我們可以從dns知道電腦正嘗試取得哪些 domain 的 IP,也可以看到哪些 IP 正嘗試連接到我們的電腦中,如果覺得資訊太多也可以選擇利用 filter 過濾多餘資訊,像是範例就是在 filter 裡面輸入 DNS 的結果。

載點

WireShark https://www.wireshark.org/download.html

有了以上的工具,我們就可以在執行病毒之前先把病毒打開來看個仔細,或是在執行前做好各種檢查的準備,像這樣的工具網路上其實還有很多,大家也可以自己去試著找找看適合自己需求的工具程式。

希望有興趣的讀者也能夠點個追蹤,有任何問題或有想多了解的地方也可以回覆在文章底下唷,謝謝你們XDDDD!